Satura rādītājs:

- Autors Lynn Donovan [email protected].

- Public 2023-12-15 23:50.

- Pēdējoreiz modificēts 2025-06-01 05:10.

Septiņas kiberuzbrukuma fāzes

- Pirmais solis - Izlūkošana. Pirms palaišanas uzbrukums , hakeri vispirms identificē neaizsargāto mērķi un izpēta labākos veidus, kā to izmantot.

- Otrais solis - ieroci.

- Trešais solis - piegāde.

- Ceturtais solis - ekspluatācija.

- Piektais solis - uzstādīšana.

- Sestais solis - komanda un kontrole.

- Septītais solis - darbība uz mērķi.

Tāpat kādi ir kiberuzbrukuma posmi?

Ļaunprātīga kiberuzbrukuma 6 posmi

- Izlūkošana - uzbrukuma stratēģijas veidošana.

- Skenēšana - ievainojamību meklēšana.

- Izmantošana - uzbrukuma sākums.

- Piekļuves uzturēšana - pēc iespējas vairāk datu apkopošana.

- Eksfiltrācija - sensitīvu datu zagšana.

- Identifikācijas novēršana - klātbūtnes maskēšana, lai saglabātu piekļuvi.

Kādi ir 4 kiberuzbrukumu veidi? 10 visizplatītākie kiberuzbrukumu veidi

- Pakalpojuma atteikuma (DoS) un izplatīto pakalpojumu atteikuma (DDoS) uzbrukumi.

- Cilvēka vidū (MitM) uzbrukums.

- Pikšķerēšanas un šķēpu pikšķerēšanas uzbrukumi.

- Piebraucamais uzbrukums.

- Paroles uzbrukums.

- SQL injekcijas uzbrukums.

- Cross-site skriptu (XSS) uzbrukums.

- Noklausīšanās uzbrukums.

Vienkārši sakot, kāds ir kiberuzbrukuma pirmais posms?

Izlūkošana: laikā pirmais posms no uzbrukums dzīves cikls, kiber pretinieki rūpīgi plāno savu metodi uzbrukums . Viņi pēta, identificē un atlasa mērķus, kas viņiem ļaus sasniegt savus mērķus. Uzbrucēji apkopo informāciju, izmantojot publiski pieejamus avotus, piemēram, Twitter, LinkedIn un korporatīvās vietnes.

Kas notiek kiberuzbrukuma aptaujas posmā?

The aptaujas posms Uzbrucēji izmantos visus pieejamos līdzekļus, lai atrastu tehniskas, procesuālas vai fiziskas ievainojamības, kuras viņi var mēģināt izmantot. Viņi izmantos atvērtā pirmkoda informāciju, piemēram, LinkedIn un Facebook, domēna vārdu pārvaldības/meklēšanas pakalpojumus un sociālos medijus.

Ieteicams:

Kādas ir pirmās un otrās paaudzes datorsistēmu galvenās izvadierīces?

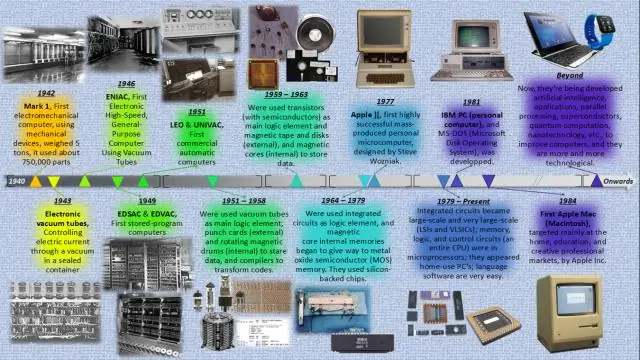

Pirmā paaudze (1940–1956) izmantoja vakuuma lampas, bet trešā paaudze (1964–1971) izmantoja integrālās shēmas (bet ne mikroprocesorus). Šīs otrās paaudzes lieldatori izmantoja perfokartes ievadei un izvadei un 9 celiņu 1/2 collu magnētiskos lentes diskus lielapjoma krātuvei un līniju printerus izdrukai

Kādas ir labākās slēptās spiegu kameras?

Spiegu kameras slēptais WiFi fotoattēlu rāmis 1080P slēptā drošības kamera nakts redzamība un kustība… Spiegu kameras bezvadu slēptā WiFi kamera ar tālvadības skatu, 2020. gada jaunākā versija 1080P HD aukles kamera/drošības kamera iekštelpu video… Jauninājums ar mini spiegu kameru bezvadu slēptā WiFi | [2020. gadā izlaists] Full HD 1080P audio

Kas izraisa fāzes izmaiņas rūdīšanas laikā?

300→350°C rūdīta martensīta trauslums Tas ir saistīts ar cementīta daļiņu veidošanos pie martensīta līstes robežām un līstēs. Rūdīšanas laikā daļiņas raupjas un kļūst pietiekami lielas, lai saplaisātu, tādējādi nodrošinot plaisu kodolus, kas pēc tam var izplatīties matricā

Kādas ir kiberdrošības apdraudējuma ielaušanās fāzes?

Ir dažādi posmi, kas saistīti ar kiberdrošības ielaušanos: Recon. Ielaušanās un uzskaitīšana. Ļaunprātīgas programmatūras ievietošana un sānu pārvietošana

Kā sauc trīs datortīklu veidošanas fāzes?

Tā kā ierīču tīklošana attīstās trīs atšķirīgās fāzēs – pamata savienojamība, pievienotā vērtība un uzņēmuma savienojamība, oriģinālo iekārtu ražotājiem ir lieliskas iespējas gūt panākumus