- Autors Lynn Donovan [email protected].

- Public 2023-12-15 23:50.

- Pēdējoreiz modificēts 2025-01-22 17:33.

Kas ir bojāta piekļuves kontrole ? Piekļuves kontrole ievieš politiku, lai lietotāji nevarētu rīkoties ārpus tām paredzētajām atļaujām. Kļūmes parasti izraisa nesankcionētu informācijas izpaušanu, visu datu pārveidošanu vai iznīcināšanu vai uzņēmējdarbības funkciju veikšanu ārpus lietotāja robežām.

Kāda ir bojātas piekļuves kontroles ietekme?

Kad defekts ir atklāts, tā sekas piekļuves kontrole shēma var būt postoša. Papildus neatļauta satura skatīšanai uzbrucējs var mainīt vai dzēst saturu, veikt nesankcionētas funkcijas vai pat pārņemt vietnes administrēšanu.

Pēc tam rodas jautājums, kas ir bojāta autentifikācija? Šāda veida nepilnības var ļaut uzbrucējam notvert vai apiet autentifikācija metodes, ko izmanto tīmekļa lietojumprogramma. Atļauj automatizētus uzbrukumus, piemēram, akreditācijas datu papildināšanu, kad uzbrucējam ir derīgu lietotājvārdu un paroļu saraksts.

Līdzīgi tiek jautāts, kāda ir kopīga iezīme bojātai piekļuves kontrolei?

Pieteikums piekļuvi politikas var būt salauzts kad funkcionālais līmenis piekļuvi izstrādātāji ir nepareizi konfigurējuši, kā rezultātā piekļuvi ievainojamības. Noliegts piekļuvi neapšaubāmi ir visvairāk kopīgs rezultāts salauzta piekļuves kontrole . Piekļuve var liegt lietojumprogrammās, tīklos, serveros, atsevišķos failos, datu laukos un atmiņā.

Kas ir nepareiza piekļuves kontrole?

The Nepareiza piekļuves kontrole vājums apraksta gadījumu, kad programmatūra nespēj ierobežot piekļuvi pie objekta pareizi.

Ieteicams:

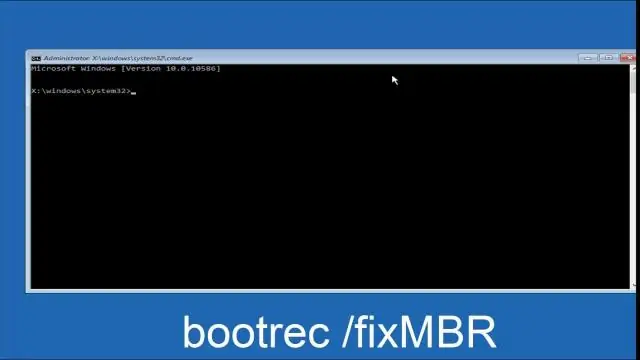

Kā labot Bootmgr attēlu, kas ir bojāts operētājsistēmā Windows 10?

Apskatīsim, kā izmantot Bootrec.exe bez Windows instalācijas diska, lai atrisinātu problēmu, ka BOOTMGR attēls ir bojāts operētājsistēmā Windows 10. 1. darbība: restartējiet datoru. 2. darbība: nospiediet tastatūras taustiņu Shift un F8, līdz tiek parādīts Windows logotips. 3. darbība: atlasiet valodas, laika un atslēgvārdu iestatījumus un pēc tam noklikšķiniet uz Tālāk

Kā iestatīt piekļuves kontroles atļauju Origin galveni?

IIS6 Open Internet Information Service (IIS) pārvaldniekam. Ar peles labo pogu noklikšķiniet uz vietnes, kurai vēlaties iespējot CORS, un dodieties uz Properties. Mainiet uz cilni HTTP galvenes. Sadaļā Pielāgotas HTTP galvenes noklikšķiniet uz Pievienot. Kā galvenes nosaukumu ievadiet Access-Control-Allow-Origin. Ievadiet * kā galvenes vērtību. Divreiz noklikšķiniet uz Labi

Kur ir piekļuves kontroles saraksts?

Piekļuves kontroles saraksti (ACL) ir svarīgi divās vietās tīklā: tīkla infrastruktūras komponentos, piemēram, maršrutētājos, un failu serveros. Maršrutētā vai slēdžā - būtībā jebkurā ierīcē, kas spēj maršrutēt trafiku no viena segmenta uz otru - varat ieviest ACL, lai palīdzētu kontrolēt trafika plūsmu

Kāda ir piekļuves kontroles saraksta loma?

Piekļuves kontroles saraksts (ACL) attiecībā uz datora failu sistēmu ir objektam pievienoto atļauju saraksts. ACL norāda, kuriem lietotājiem vai sistēmas procesiem ir piešķirta piekļuve objektiem, kā arī kādas darbības ir atļautas ar dotajiem objektiem

Kādas ir bojātas piekļuves kontroles kopīgas iezīmes?

Izplatītas piekļuves kontroles ievainojamības Neierobežo citiem skatīt vai mainīt kāda cita ierakstu vai kontu. Privilēģiju eskalācija - darbojas kā administrators, kad esat pieteicies kā cits lietotājs. Metadatu manipulācijas ar manipulācijām vai atkārtotu atskaņošanu, lai paaugstinātu privilēģijas